Информационные технологии становятся все более важной составляющей нашей жизни, и в настоящее время каждая сфера деятельности в той или иной степени компьютеризирована. При этом каждый пользователь готов использовать такие блага цивилизации, как Интернет, социальные сети, электронные платежи и другие действия, для которых необходима довольно сложная информационная система. Так же существуют локальные сети предприятий и глобальные порталы для взаимодействия между организациями, где пользователем выступает уже сотрудник той или иной организации [3]. Но помимо удобства использования существует множество проблем. Например, в коммуникационной сети вращается огромное количество данных, которые желательно держать в неведении от других, а иногда их защита довольно четко оговорена в законодательстве. Данный процесс сложен, и требует привлечения квалифицированного персонала, способного уберечь конфиденциальную информацию. Особенно это актуально для банковских систем, порталов государственных услуг и других систем, занимающихся обработкой большого количества данных, способных нанести вред определенному человеку. Но помимо этого существует и другая конфиденциальная информация – коммерческая тайна, государственная тайна, информация для служебного пользования и так далее. В большинстве случаев защита направлена на внешние воздействия, и довольно скудно учитывает внутренние угрозы, а регулирование и защита от своих же сотрудников осуществляется лишь на уровне принятия необходимой документации, а также ознакомления работников с инструкциями, правилами и ответственностью за совершаемый проступок. Но настолько ли эффективны меры защиты информации от противоправных действий коллег и подчиненных путем утверждения определенного пакета документов, и насколько верно делать уклон на внешние воздействия [1]. Скорее всего, никто не станет переживать о поставленной подписи, так как отследить утечку данных во многих случаях просто не удастся, и инсайдер останется безнаказанным. Зачастую средства защиты применяются только при наличии требований со стороны законодательства, а сотрудники по умолчанию определяются как преданные и законопослушные. В частности, вся безопасность информационной системы может сводиться к применению антивирусного программного обеспечения и указанию ответственности в трудовом договоре, что слабо защитит от злоумышленника [3] любого типа и направленности.

Таким образом, повсеместное внедрение компьютерной техники, объединение ее в локальные и глобальные сети далеко не всегда сопровождается необходимыми мерами безопасности, что может повлечь самые печальные последствия.

Инсайдер в информационной системе

В большинстве организаций имеется ряд сотрудников, обладающих фактически неограниченным доступом к информационным системам. Так, сотрудники отдела информационных технологий могут обладать знаниями логинов и паролей, структуры системы, иметь доступ к электронным подписям сотрудников, а также обладать возможностью чистки всех возможных данных, включая информации о возможной утечке [1]. Наиболее пагубна ситуация, когда компьютерными технологиями занимается всего один человек, который так же с большой долей вероятности будет отвечать и за информационную безопасность. Такой работник совершенно не ограничен в действиях, так как организует работу сети предприятия по своему усмотрению, а его ответственность в лучшем случае прописана в документации по защите информации. Но в случае его желания навредить будет довольно проблематично, а скорее всего даже невозможно доказать его причастность, при этом в большинстве случаев правонарушение просто останется не замеченным.

Угрозу также может предоставлять любой другой сотрудник организации, в особенности, при отсутствии контроля доступа к данным. Помимо информации, хранящейся на серверах, компьютерах и электронных носителях, зачастую важные документы хранятся в бумажном виде, и они могут представлять значительную ценность. Особенно это актуально при работе с документацией, имеющей гриф секретности или же отметки для служебного пользования. Но данный момент касается в основном государственных организаций, в которых проходят проверки, проводимые органами надзора. Такие учреждения тщательно готовятся к данным мероприятиям, но существует проблема, заключающаяся в огромных промежутках времени между проверками, исчисляющимися годами. Во время отсутствия надзора в организации могут иметь место значительные нарушения, которые могут негативно отразиться, главным образом, на ее руководителе. Вопрос о защите информации не теряет своей актуальности и для коммерческих учреждений. Каждая компания обрабатывает персональные данные сотрудников, и, в зависимости от деятельности, информацию о клиентах, что влечет за собой необходимость соблюдения законодательства в области защиты персональных данных [5]. Но это требования законов, и их необходимо выполнять, хотя в данном случае компания не получает никакой выгоды для себя. И в данном контексте защита информации становится просто еще одной статьей расходов. Другое дело – защита данных и документов, связанных с непосредственно работой учреждения, таких как планы, стратегии, рекламные акции, информация о наличии проблем в той или иной степени. Перехват подобной информации конкурентами может довольно серьезно отразиться на жизни организации, вплоть до ее полного исчезновения с рынка.

Таким образом, защита информации в сегодняшних условиях становится очень актуальным вопросом, на котором не стоит излишне экономить, а тем более пренебрегать им. Все это влечет за собой довольно большое количество предложений по организации безопасности информационных систем предприятий, направленных на защиту от внешних угроз. Многие меры достаточно действенны и не позволят легко получить доступ к данным извне.

Но так ли необходимо для конкурентов использование дорогостоящего труда группы программистов [3], с целью неправомерного получения заветной информации [1]? Скорее всего, нет. Так как в большинстве случаев можно найти человека из требуемой организации, который имеет достаточно прав и возможностей для беспрепятственной кражи данных у своего работодателя. А самое главное, что, скорее всего, данный поступок останется незамеченным.

Услуги подобного инсайдера будут значительно удобней, а главное, финансово выгодней, чем работа профессиональной команды хакеров или других злоумышленников, особенно, если средства защиты от внешних угроз хорошо проработаны и грамотно реализованы. В добавление к этому, риски и ответственность во многом переходят на плечи самого инсайдера. То есть внутренний нарушитель является практически идеальным орудием в подобном деянии – он знает, что и где искать, не имеет проблем с доступом, финансово выгоден, его действия сложно отследить, снимает часть ответственности с нанимателя, и даже может иметь некий личный мотив, помимо желания наживы.

Модель умышленного воздействия инсайдера

Инсайдеры могут быть совершенно разными, и соответственно, приносимый вред в значительной степени будет отличаться [1]. Существует множество возможностей для подобной деятельности, при этом основная масса инсайдеров даже и не подозревает о том, что они являются таковыми. Большая часть нарушений происходит неосознанно, либо из-за пренебрежения правилами, которые кажутся сотруднику лишними, либо по неопытности и неосторожности, возникших по вине недостаточной квалификации или огрехов при обучении. Так же, безусловно, возможны случайности, от которых не застрахован ни один человек.

Но есть особая группа инсайдеров, которая предоставляет значительные сложности для компании. Эти сотрудники готовы на совершение правонарушений умышленно, с целью получения некой выгоды. Данная выгода может быть выражена в денежном эквиваленте, предоставлять инсайдеру новые возможности при смене работы, удовлетворять желание нанести вред своему начальству и компании, подставить коллегу и многое другое. Рассмотрим действия подобного инсайдера более подробно.

Совершение любого противоправного действия дело довольно рискованное и требует прохождения определенного количества этапов, начиная с желания нанести вред и заканчивая извлечением выгоды из своих действий.

Разработаем модель поведения инсайдера в информационной сети с применением математического аппарата сетей Петри-Маркова [4]. Основными объектами, чье поведение рассматривается в данной модели, будут: инсайдер, информационная система и данные, которыми хочет воспользоваться злоумышленник. Элементы сети обозначены следующим образом: ![]() – позиции,

– позиции, ![]() – переходы.

– переходы.

Для разработанной модели позиции и переходы могут быть определены как: ![]() – наличие мотивации и желания;

– наличие мотивации и желания; ![]() – время принятия решения о готовности к правонарушению;

– время принятия решения о готовности к правонарушению; ![]() – анализ рисков;

– анализ рисков; ![]() – время, необходимое на анализ;

– время, необходимое на анализ; ![]() – начало подготовительных мероприятий;

– начало подготовительных мероприятий; ![]() – время подготовки;

– время подготовки; ![]() – вход в систему;

– вход в систему; ![]() – информационная система доступна и работоспособна;

– информационная система доступна и работоспособна; ![]() – время, необходимое для входа в систему;

– время, необходимое для входа в систему; ![]() – поиск и получение доступа к данным;

– поиск и получение доступа к данным; ![]() – время поиска;

– время поиска; ![]() – данные найдены, проверка данных;

– данные найдены, проверка данных; ![]() – время проверки;

– время проверки; ![]() – проверка окончена, копирование данных;

– проверка окончена, копирование данных; ![]() – время копирования;

– время копирования; ![]() – устранение следов правонарушения;

– устранение следов правонарушения; ![]() – время устранения;

– время устранения; ![]() – использование данных;

– использование данных; ![]() – время, необходимое на использование данных, в соответствии с поставленной целью;

– время, необходимое на использование данных, в соответствии с поставленной целью; ![]() – цель достигнута.

– цель достигнута.

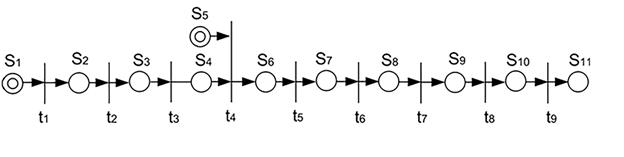

Вид данной сети, являющейся моделью поведения инсайдера в информационной сети предприятия или учреждения с вышеуказанными позициями и переходами, представлен на рисунке 1.

Рисунок 1. Модель умышленного воздействия инсайдера

Позиции не имеют инцидентных дуг, таким образом, вероятности перемещения из них в переходы будут равными единице [2].

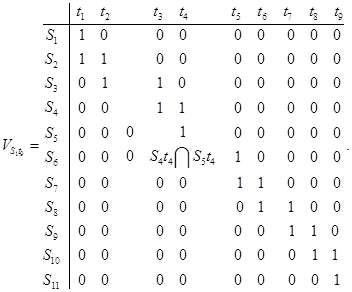

Запишем матрицу, определяющую логические функции срабатывания сети (без учета направленности дуг графа):

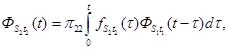

Для представленной сети Петри-Маркова срабатывание полушага из перехода в позицию происходит мгновенно, и динамика срабатывания сети будет определяться только вероятностью перемещения из состояния в переход, а также плотностью распределения времени нахождения процесса в каждом состоянии [2]. Таким образом, для данной сети достаточно рассмотреть процесс перехода из состояния ![]() в переход

в переход ![]() .

.

Запишем систему интегро-дифференциальных уравнений, справедливую для данной сети:

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

где ![]() – плотность распределения вероятности времени перемещения из состояния

– плотность распределения вероятности времени перемещения из состояния ![]() к переходу

к переходу ![]() ,

, ![]() – соответствующий закон распределения,

– соответствующий закон распределения, ![]() – вероятность срабатывания перехода, причем вероятности срабатывания всех переходов на данной траектории не зависят от времени, вероятность перемещения по всей сети рассчитывается по формуле:

– вероятность срабатывания перехода, причем вероятности срабатывания всех переходов на данной траектории не зависят от времени, вероятность перемещения по всей сети рассчитывается по формуле: ![]() где

где ![]() – все полушаги сети.

– все полушаги сети.

Данная модель описывает прохождение основных этапов при реализации умышленного воздействия инсайдера с целью получения выгоды, а также дано математическое описание данной модели, которое носит общий характер. Для более точного описание необходимо знание закона распределения, что представляет довольно большую сложность из-за особенностей человеческого фактора. Такое описание будет являться одной из тем будущих исследований в данном направлении.

Заключение

В ходе проделанной работы была предложена модель умышленного воздействия инсайдера на информационную систему с целью получения, построенная с использованием математического аппарата сетей Петри-Маркова. Приведена система интегро-дифференциальных уравнений для описания сети, которую, обладая необходимой информацией о законе распределения времени перемещения из состояния в переход, возможно применить при расчете времени прохождения этапов и вероятности реализации воздействия. Для дальнейшего исследования необходимо определить подходящий закон распределения, а также возможно усложнение модели, путем появления дополнительных переходов и состояний, которые более точно учитывают реальное поведение инсайдера. Этот процесс является весьма трудоемким, так как должен быть учтен в первую очередь человеческий фактор, и определено, от каких условий он будет зависеть.

Рецензенты:

Петров М.Н., д.т.н., профессор, ФГБОУ ВПО Сибирского государственного аэрокосмического университета им. акад. М.Ф. Решетнева, г. Красноярск;

Антамошкин А.Н., д.т.н., профессор, профессор кафедры САиИО ФГБОУ ВПО Сибирского государственного аэрокосмического университета им. акад. М.Ф. Решетнева, г. Красноярск.

Библиографическая ссылка

Закиров В.И., Пономарев Д.Ю., Пономарев Д.Ю. МОДЕЛИРОВАНИЕ УМЫШЛЕННОГО ВОЗДЕЙСТВИЯ ИНСАЙДЕРОВ НА ИНФОРМАЦИОННУЮ СИСТЕМУ // Современные проблемы науки и образования. 2015. № 1-1. ;URL: https://science-education.ru/ru/article/view?id=18267 (дата обращения: 16.02.2026).