Постоянное совершенствование информационных технологий определяет необходимость разработки новых систем защиты информации (СиЗИ). Современные СиЗИ для эффективного отражения деструктивных информационных воздействий (ДИВ) должны отвечать требованиям гибкости и адаптируемости к изменяющимся условиям.

Каждую конфигурацию (профиль защиты) АСУ, как совокупность аппаратно-программного обеспечения, можно характеризовать некоторым множеством уязвимостей, которые имеют своё чётко определённое местоположение в АСУ. К каждому случайному моменту времени ![]() злоумышленник может применить только множество W ДИВ на множество H уязвимостей. Местоположение уязвимости зависит от выбранной конфигурации (распределения информационных ресурсов) аппаратно-программной части АСУ. Таким образом, каждое, отдельно взятое ДИВ, нацелено на определённую конфигурацию и, следовательно, саму конфигурацию можно рассматривать как защиту от ДИВ. При изменении конфигурации аппаратно-программной части АСУ ранее успешные ДИВ станут неэффективными [1]. Поэтому, каждая конфигурация, с точки зрения защищённости, характеризуется вероятностью появления опасного ДИВ

злоумышленник может применить только множество W ДИВ на множество H уязвимостей. Местоположение уязвимости зависит от выбранной конфигурации (распределения информационных ресурсов) аппаратно-программной части АСУ. Таким образом, каждое, отдельно взятое ДИВ, нацелено на определённую конфигурацию и, следовательно, саму конфигурацию можно рассматривать как защиту от ДИВ. При изменении конфигурации аппаратно-программной части АСУ ранее успешные ДИВ станут неэффективными [1]. Поэтому, каждая конфигурация, с точки зрения защищённости, характеризуется вероятностью появления опасного ДИВ ![]() (

(![]() ), направленного точно на уязвимость (местоположение уязвимости). Следовательно, к любому, отдельно взятому, случайному моменту времени

), направленного точно на уязвимость (местоположение уязвимости). Следовательно, к любому, отдельно взятому, случайному моменту времени ![]() , каждый профиль защиты будет иметь свою вероятность

, каждый профиль защиты будет иметь свою вероятность ![]() отражения ДИВ, где i – количество профилей защиты. Для поддержания высокой вероятности отражения ДИВ АСУ необходимо всегда находиться в профиле защиты, который обеспечит максимальную вероятность отражения ДИВ к данному моменту времени [2].

отражения ДИВ, где i – количество профилей защиты. Для поддержания высокой вероятности отражения ДИВ АСУ необходимо всегда находиться в профиле защиты, который обеспечит максимальную вероятность отражения ДИВ к данному моменту времени [2].

Профиль защиты АСУ характеризуется настройками конфигурации всех аппаратно-программных средств АСУ, к которым относятся как средства защищаемого объекта, предназначенные для целевой обработки, хранения и передачи информации, так и средства защиты информации, предназначенные для обеспечения безопасности работы АСУ.

Один профиль защиты будет отличаться от другого, если хотя бы одна настройка конфигурации какого-либо аппаратно-программного средства была изменена. С изменением настройки конфигурации изменится местоположение уязвимости, что может стать достаточным для успешного отражения ДИВ. Хотя предлагаемый метод не устраняет уязвимость полностью и не решает окончательно вопрос безопасности АСУ, но он позволяет быстро реагировать на меняющуюся обстановку и сохранить работоспособность АСУ в условиях применения деструктивных воздействий [3].

Конфигурация аппаратно-программной части АСУ может меняться путём добавления новых компонентов в структуру или путём изменения уже существующих (реконфигурация). Количество профилей защиты зависит от количества контролируемых точек в конфигурации АСУ. Каждая контролируемая точка может иметь два состояния: активна и неактивна. Совокупность всех контролируемых точек составляет определённую конфигурацию АСУ [4]. Зависимость между количеством контролируемых точек и объёмом таблицы профилей защиты выражается формулой

![]() (1)

(1)

где i – общее число возможных профилей защиты, ![]() – число контролируемых точек на средствах АСУ. Общее количество возможных стратегий смены профилей защиты определяется по формуле

– число контролируемых точек на средствах АСУ. Общее количество возможных стратегий смены профилей защиты определяется по формуле

![]() (2)

(2)

Для реализации эффективной защиты, СиЗИ необходимо ликвидировать уязвимость, т.е. сменить профиль защиты, за время меньшее, по сравнению со временем, которое затратит злоумышленник на обнаружение уязвимости и осуществление ДИВ.

Для повышения эффективности работы СиЗИ и устойчивости АСУ к ДИВ предлагается автоматизировать процесс ликвидации уязвимостей, который можно реализовать с использованием метода обеспечения адаптивной защиты информации на основе перераспределения вычислительных ресурсов и маскирования уязвимостей [5].

Метод обеспечения адаптивной защиты информации на основе перераспределения вычислительных ресурсов и маскирования уязвимостей АСУ основывается на двух гипотезах:

1. Все ДИВ направляются на уязвимости, которые имеют определённое местоположение согласно установленной конфигурации аппаратно-программных средств АСУ.

2. Конечная конфигурация аппаратно-программных средств АСУ может иметь некоторое множество ![]() , …,

, …, ![]() } решений (профилей защиты, где

} решений (профилей защиты, где ![]() ), удовлетворяющих заданным требованиям по реализации необходимых функций защищаемым объектом.

), удовлетворяющих заданным требованиям по реализации необходимых функций защищаемым объектом.

Основными данными, которые необходимы для функционирования метода, являются, количество времени, прошедшее с момента последней смены профиля защиты (обуславливается понижением вероятности отражения ДИВ во времени), и результаты работы системы обнаружения вторжений (СОВ).

Вероятность отражения ДИВ, в каждом отдельно взятом сконфигурированном профиле защиты ![]() , равна вероятности появления опасного ДИВ

, равна вероятности появления опасного ДИВ ![]() в неадаптивной СиЗИ, т.е.

в неадаптивной СиЗИ, т.е.

![]() (3)

(3)

где ![]() .

.

Введём ограничения на нестационарный поток ДИВ. Будем его считать потоком однородных событий, ординарным и без последействий. Тогда с учётом нестационарного пуассоновского потока ДИВ и Марковского случайного процесса адаптации СиЗИ рассчитываем вероятность того, что за время![]() , начиная с момента времени t, произойдёт ровно

, начиная с момента времени t, произойдёт ровно ![]() опасных ДИВ

опасных ДИВ ![]() в профиле защиты

в профиле защиты ![]() по формуле

по формуле

![]() (4)

(4)

где ![]() ;

; ![]() – математические ожидания числа событий на участке от t до t+τ ;

– математические ожидания числа событий на участке от t до t+τ ; ![]() – плотность потока

– плотность потока ![]() на интервале времени

на интервале времени ![]() ; k = 1, … .

; k = 1, … .

Вероятности перехода из ![]() в

в ![]() при

при ![]() (начальный момент времени, при отсутствии информации о злоумышленнике) будет равна:

(начальный момент времени, при отсутствии информации о злоумышленнике) будет равна:

![]() (5)

(5)

где ![]() ;

; ![]() – количество сконфигурированных профилей защиты.

– количество сконфигурированных профилей защиты.

При ![]() и

и ![]() ,

, ![]() , где

, где ![]() .

.

С учётом формулы (1) для выявления последовательности благоприятных профилей защиты ![]() получим:

получим:

(6)

(6)

Вероятность реализации каждой стратегии защиты ![]() при t0=0 на интервале времени (τ, t) будет равна:

при t0=0 на интервале времени (τ, t) будет равна:

![]() (7)

(7)

где ![]() α – количество стратегий профилей защиты. По мере функционирования адаптивных СиЗИ (АСиЗИ) вероятность реализации каждой стратегии смены профилей защиты будут изменяться.

α – количество стратегий профилей защиты. По мере функционирования адаптивных СиЗИ (АСиЗИ) вероятность реализации каждой стратегии смены профилей защиты будут изменяться.

Упорядочивание профилей защиты в процессе функционирования АСиЗИ производится согласно выражению ![]() при

при

![]()

где ![]() .

.

Корректируя стратегию переходов с учётом возможной важности защищаемых объектов с точки зрения рисков, получаем следующее:

R – потенциальные потери от угроз защищённости, при выборе неэффективного профиля защиты (риск):

![]() (8)

(8)

где Cинф – стоимость информационно-временных потерь, pвзл - вероятность взлома.

Потери в единицу времени:

![]() , где

, где ![]() – плотность потока ДИВ злоумышленника к информации;

– плотность потока ДИВ злоумышленника к информации;

![]() , где �� – общая плотность потока ДИВ злоумышленника к информации;

, где �� – общая плотность потока ДИВ злоумышленника к информации;

D – коэффициент защищённости, отображающий относительное уменьшение риска в новом ![]() профиле защиты относительно активного uактив,

профиле защиты относительно активного uактив,

![]() , (9)

, (9)

![]() ; Rm – риск в профиле защиты um, Rактив – риск в активном профиле защиты.

; Rm – риск в профиле защиты um, Rактив – риск в активном профиле защиты.

![]() ,

,

где ![]() – коэффициент потерь от ДИВ

– коэффициент потерь от ДИВ ![]() в m-м профиле защиты.

в m-м профиле защиты.

![]() ,

,

где ![]() – коэффициент потерь в m-м профиле защиты в единицу времени от ДИВ

– коэффициент потерь в m-м профиле защиты в единицу времени от ДИВ ![]() .

.

В итоге получаем:

![]() (10)

(10)

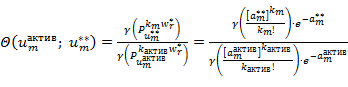

Коррекция упорядочивания профилей защиты в процессе функционирования АСиЗИ производится согласно выражению ![]() при

при ![]() , где

, где ![]() .

.

Показателем качества функционирования является показатель защищённости АСУ, который в свою очередь зависит от профиля защиты, в котором находится СиЗИ. Для обеспечения максимальной (из всех возможных) вероятности отражения ДИВ необходимо, чтобы изменение показателя защищенности нового профиля защиты, относительно текущего было максимально.

Рецензенты:

Пророк В.Я., д.т.н., профессор 95 кафедры ВКА имени А.Ф. Можайского, г. Санкт-Петербург;

Дроздов В.Н., д.т.н., профессор кафедры ТПП СПГУТД СЗИП, г. Санкт-Петербург.